Die Bedrohung durch Cyberangriffe ist allgegenwärtig und kann verheerende Auswirkungen auf Ihr Computersystem haben. Um Ihre Anwendungen vor ausnutzbaren Sicherheitslücken zu schützen, empfiehlt sich ein Penetrationstest. In diesem Artikel erfahren Sie, was ein Penetrationstest ist, welche Phasen er umfasst und welche Methoden dabei zum Einsatz kommen.

Was ist ein Penetrationstest?

Ein Penetrationstest, auch bekannt als Pen Test, ist eine simulierte Cyberattacke auf Ihr Computersystem, um nach ausnutzbaren Schwachstellen zu suchen. Insbesondere im Bereich der Webanwendungssicherheit wird ein Penetrationstest häufig eingesetzt, um eine Webanwendungs-Firewall (WAF) zu ergänzen.

Bei einem Penetrationstest kann versucht werden, verschiedene Anwendungssysteme zu durchdringen, wie beispielsweise APIs, Frontend- oder Backend-Server. Im Fokus stehen dabei Schwachstellen wie unsaubere Eingaben, die anfällig für Code-Injektionsangriffe sind.

Die Erkenntnisse aus dem Penetrationstest können genutzt werden, um die Sicherheitsrichtlinien Ihrer WAF zu optimieren und erkannte Schwachstellen zu beheben.

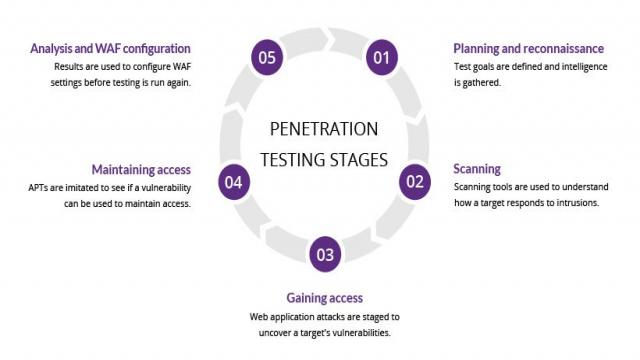

Phasen des Penetrationstests

Der Penetrationstest lässt sich in fünf Phasen unterteilen:

1. Planung und Aufklärung

In dieser Phase werden der Umfang und die Ziele des Tests festgelegt. Dazu gehören die zu untersuchenden Systeme und die zu verwendenden Testmethoden. Zudem werden Informationen gesammelt, um das Ziel und potenzielle Schwachstellen besser zu verstehen.

2. Scannen

In dieser Phase geht es darum, zu verstehen, wie die Zielanwendung auf verschiedene Angriffsversuche reagiert. Dabei kommen in der Regel zwei Methoden zum Einsatz:

- Statische Analyse: Die Anwendung wird auf ihren Code hin untersucht, um eine Vorstellung davon zu bekommen, wie sie sich verhält, während sie läuft. Diese Tools scannen den gesamten Code in einem Durchlauf.

- Dynamische Analyse: Die Anwendung wird im laufenden Betrieb analysiert. Dieses Verfahren bietet einen praxisnäheren Einblick in die Leistungsfähigkeit der Anwendung.

3. Zugriff erlangen

In dieser Phase werden verschiedene Webangriffe wie Cross-Site Scripting, SQL Injection und Backdoors eingesetzt, um Schwachstellen in der Zielanwendung aufzudecken. Die Tester versuchen, diese Schwachstellen auszunutzen, um zum Beispiel Privilegien zu eskalieren, Daten zu stehlen oder den Datenverkehr abzufangen. Dadurch wird das tatsächliche Schadenspotenzial sichtbar.

4. Zugriff aufrechterhalten

Das Ziel dieser Phase besteht darin zu prüfen, ob die Schwachstelle dazu verwendet werden kann, eine dauerhafte Präsenz im angegriffenen System zu erreichen, ausreichend lang, um einem Angreifer den tiefgreifenden Zugriff zu ermöglichen. Ziel ist es, fortgeschrittene, anhaltende Bedrohungen zu imitieren, die oft monatelang in einem System verweilen, um die sensibelsten Daten einer Organisation zu stehlen.

5. Analyse

Die Ergebnisse des Penetrationstests werden in einem Bericht zusammengefasst, der folgende Informationen enthält:

- Spezifische Schwachstellen, die ausgenutzt wurden.

- Zugriff auf sensible Daten.

- Die Dauer, in der der Penetrationstester im System unentdeckt bleiben konnte.

Diese Informationen werden von Sicherheitspersonal analysiert, um die WAF-Einstellungen und andere Anwendungssicherheitslösungen zu konfigurieren, um Schwachstellen zu beheben und sich gegen zukünftige Angriffe zu schützen.

Methoden des Penetrationstests

Es gibt verschiedene Methoden, die bei einem Penetrationstest zum Einsatz kommen können:

Externer Test

Externe Penetrationstests zielen auf die Vermögenswerte eines Unternehmens ab, die im Internet sichtbar sind. Das können beispielsweise die Webanwendung selbst, die Unternehmenswebsite sowie E-Mail- und Domain-Name-Server sein. Das Ziel besteht darin, Zugriff zu erlangen und wertvolle Daten zu extrahieren.

Interner Test

Bei einem internen Test simuliert ein Tester mit Zugriff auf eine Anwendung hinter deren Firewall einen Angriff durch einen böswilligen Insider. Dies bedeutet nicht unbedingt, dass ein unmoralischer Mitarbeiter simuliert wird. Ein häufiges Szenario kann beispielsweise ein Mitarbeiter sein, dessen Zugangsdaten aufgrund eines Phishing-Angriffs gestohlen wurden.

Blind-Test

Bei einem Blind-Test erhält der Tester nur den Namen des angegriffenen Unternehmens. Dadurch erhalten die Sicherheitskräfte einen Echtzeit-Einblick in den Ablauf eines tatsächlichen Angriffs auf eine Anwendung.

Doppel-Blind-Test

Bei einem doppelten Blind-Test haben die Sicherheitskräfte keinerlei Vorwissen über die simulierten Angriffe. Wie in der realen Welt haben sie keine Zeit, ihre Verteidigung zu verstärken, bevor ein Versuch unternommen wird.

Gezielter Test

In diesem Szenario arbeiten sowohl der Tester als auch das Sicherheitspersonal zusammen und halten sich gegenseitig über ihre Aktivitäten auf dem Laufenden. Dies ist eine wertvolle Trainingsübung, die einem Sicherheitsteam eine Echtzeit-Rückmeldung aus der Perspektive eines Hackers bietet.

Penetrationstests und Web Application Firewalls

Penetrationstests und WAFs sind exklusive, jedoch voneinander profitierende Sicherheitsmaßnahmen. Bei vielen Arten von Penetrationstests (mit Ausnahme von Blind- und Doppel-Blind-Tests) verwendet der Tester WAF-Daten wie Protokolle, um Schwachstellen in einer Anwendung zu lokalisieren und auszunutzen.

Im Gegenzug können WAF-Administratoren von den Ergebnissen des Penetrationstests profitieren. Nach Abschluss des Tests können die WAF-Konfigurationen aktualisiert werden, um die entdeckten Schwachstellen zu schützen.

Schließlich erfüllen Penetrationstests einige der Compliance-Anforderungen für Sicherheitsaudits, einschließlich PCI DSS und SOC 2. Bestimmte Standards wie PCI-DSS 6.6 können nur durch den Einsatz einer zertifizierten WAF erfüllt werden. Dies bedeutet jedoch nicht, dass Penetrationstests aufgrund ihrer genannten Vorteile und der Möglichkeit, die WAF-Konfigurationen zu verbessern, weniger nützlich sind.

Mit einem Penetrationstest können Sie Ihre Anwendungen einem gründlichen Sicherheitscheck unterziehen und mögliche Schwachstellen identifizieren, bevor echte Angreifer diese ausnutzen können. Investieren Sie in die Cyber-Sicherheit Ihrer Anwendungen und schützen Sie Ihr Unternehmen vor den Folgen eines erfolgreichen Angriffs.