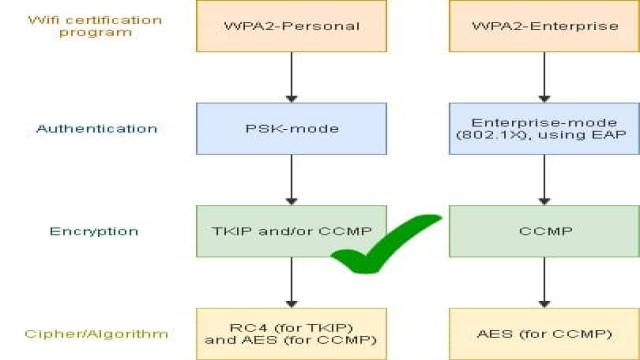

Wi-Fi Protected Access 2 (WPA2) ist ein Sicherheitszertifizierungsprogramm, das von der Wi-Fi Alliance entwickelt wurde, um drahtlose Computernetzwerke zu sichern. Je nach Typ und Alter Ihres drahtlosen Routers haben Sie einige Verschlüsselungsoptionen zur Verfügung. Die beiden Hauptoptionen für WPA2-Personal (die von Heim- oder Kleinunternehmensbenutzern verwendet wird) sind Advanced Encryption Standard (AES) und das ältere Temporal Key Integrity Protocol (TKIP) oder eine Kombination aus beiden.

In diesem Artikel werden wir erklären, was AES und TKIP sind und welche Option Sie für Ihre WPA2-unterstützten Geräte wählen sollten. Sie müssen den besten Verschlüsselungsmodus wählen – nicht nur aus Sicherheitsgründen – sondern auch, weil der falsche Modus Ihr Gerät verlangsamen kann. Wenn Sie einen älteren Verschlüsselungsmodus wählen, auch wenn Ihr WLAN-Router einen schnelleren Verschlüsselungstyp unterstützt, wird die Datenübertragung automatisch verlangsamt, um mit älteren Geräten kompatibel zu sein, mit denen es verbunden ist.

Wir werden auch einige Wi-Fi-Sicherheitsbegriffe im Zusammenhang mit WPA2 erläutern. Zum Beispiel werden die Begriffe Zertifizierungen, Standards, Protokolle und Programme manchmal (verwirrenderweise) austauschbar verwendet und oft falsch. Ist AES ein Protokoll oder ein Verschlüsselungstyp? Ist WPA2 ein Protokoll oder ein Standard? (Spoiler-Alarm: AES ist ein Standard und WPA2 ist eine Zertifizierung.) Es ist in Ordnung, etwas nachsichtig mit Wi-Fi-Begriffen umzugehen, solange Sie wissen, was diese Begriffe wirklich bedeuten. Dieser Artikel klärt die Situation auf. Und ja, wir verwenden den Begriff “Modus” sehr locker, um die Einstellungen für WPA2-Verschlüsselung und -Authentifizierung zu beschreiben.

WPA2 101 – eine (sehr) kurze Übersicht

Es gibt zwei Versionen von WPA2: Personal (für den privaten und Bürogebrauch) und Enterprise (für den Unternehmensgebrauch). In diesem Artikel konzentrieren wir uns auf die erstere, vergleichen sie jedoch mit der Enterprise-Version, um zu veranschaulichen, was WPA2-Personal nicht kann.

Wie zuverlässig sind gängige Wi-Fi-Sicherheitszertifizierungen?

Leider können drahtlose Netzwerke niemals zu 100 % sicher sein. Tatsächlich sagt der Sicherheitsforscher von Comparitech, Lee Munson: “Das Beste, worauf Sie hoffen können, ist Sicherheit, die gut genug ist [um Hacker abzuschrecken], oder zumindest besser als ein alternatives Ziel.”

Ein Teil des Problems liegt in der Geschichte. Als drahtlose Netzwerke erstmals eingeführt wurden, versuchten die Hersteller von Netzwerkgeräten, es unerfahrenen Verbrauchern so einfach wie möglich zu machen. Dies führte zu einer Out-of-the-Box-Konfiguration, die das kabellose Verbinden zwar einfach, aber auch unsicher machte.

Wie sicher ist WPA2 im Vergleich zu anderen häufig verwendeten Wi-Fi-Zertifizierungen? Bis WPA3 auf den Markt kam, galt WPA2, trotz KRACK und allem, als die sicherste Option. Die aktuellen Schwachstellen von WPA2 können effektiv gepatcht werden, aber Sie müssen den besten Verschlüsselungstyp für Ihr WLAN-Gerät und Ihre Nutzungsanforderungen auswählen. Wenn Sie beispielsweise ein kleines Unternehmen mit älteren Geräten sind, müssen Sie möglicherweise Geschwindigkeit für Sicherheit opfern oder Ihre Geräte aufrüsten. Wenn Sie eine große Organisation sind, können Sie sich entscheiden, WPA2 vollständig abzuschaffen und so schnell wie möglich mit der Planung für die Einführung von WPA3 zu beginnen.

Welche Zertifizierungen sind am sichersten?

Derzeit gibt es mehrere Wi-Fi-Zertifizierungen, die unterschiedliche Sicherheitsstufen bieten:

- Offen – überhaupt keine Sicherheit

- Wired Equivalent Privacy (WEP) – sehr unzuverlässig und verwendet die RC4-Verschlüsselung, die anfangs wegen ihrer Schnelligkeit und Einfachheit beliebt war. WEP wurde jedoch als sehr unsicher eingestuft. WEP verwendet eine Authentifizierungsmethode, bei der alle Benutzer denselben Schlüssel teilen. Wenn ein Client gefährdet ist, sind alle Benutzer im Netzwerk gefährdet. WPA-PSK (Pre-Shared Key) hat dasselbe Problem. WEP ist unsicher, da es wie andere Wi-Fi-Übertragungen Nachrichten per Funksignal sendet, die abgehört werden können, was eine Sicherheit bietet, die einer kabelgebundenen Verbindung gleichkommt. Verschlüsselung hindert Hacker nicht daran, Nachrichten abzufangen, und das Problem bei WEP besteht darin, dass es statische Verschlüsselung verwendet (ein Schlüssel für alle Pakete für alle Geräte in einem Netzwerk), was alle Geräte gefährdet und potenziell eine gute Beute für Hacker darstellt. Die Diebe können dann versuchen, die Daten in aller Ruhe offline zu entschlüsseln. Eine der Aufgaben von WPA ist es, für jedes Gerät einen eindeutigen Schlüssel zu generieren, um das Risiko für andere Clients zu begrenzen, wenn ein Gerät in einem Netzwerk kompromittiert wird.

- WPA – verwendet das unwirksame TKIP-Verschlüsselungsprotokoll, das nicht sicher ist. TKIP selbst verwendet die RC4-Verschlüsselung, und AES ist optional für WPA. Ein gutes Bild dafür, wie WPA funktioniert, stammt von einem Beitrag auf Super User: “Wenn Sie sich eine Fremdsprache als eine Art Verschlüsselung vorstellen, ist WPA eine Situation, in der alle mit diesem WPA-Netzwerk verbundenen Geräte dieselbe Sprache sprechen, aber es ist eine Sprache, die für andere Geräte fremd ist. Daher können Maschinen, die mit diesem Netzwerk verbunden sind, sich gegenseitig angreifen und alle von den anderen gesendeten/empfangenen Pakete hören/sehen. Der Schutz besteht nur gegenüber Hosts, die nicht mit dem Netzwerk verbunden sind (z. B. weil sie das geheime Passwort nicht kennen).”

- WPA2 – relativ sicher, aber anfällig für Brute-Force- und Wörterbuchangriffe. Verwendet die AES-Verschlüsselung und führt den Counter-Modus mit Cipher Block Chaining Message Authentication Code (CCMP) ein, eine starke auf AES basierende Verschlüsselung. Es ist abwärtskompatibel mit TKIP. Viele seiner Schwachstellen wurden von den Herstellern gepatcht, z. B. KRACK. Einer der Hauptnachteile der WPA2-Personal-Version ist Wi-Fi Protected Setup (WPS), mit dem Benutzer schnell ein sicheres drahtloses Heimnetzwerk einrichten können. Laut US-CERT können Angreifer mit frei verfügbaren Angriffswerkzeugen innerhalb von 4-10 Stunden einen WPS-PIN abrufen. Es wird den Benutzern empfohlen, nach aktualisierter Firmware ihres Herstellers zu suchen, um diese Sicherheitslücke zu schließen. WPA2-Enterprise ist sicherer, hat jedoch einige Nachteile.

- WPA3 – die sicherste Option, aber nicht immun gegen Angriffe (siehe “WPA3-Sicherheit” später im Artikel).

AES, TKIP oder beides und wie funktionieren sie?

Die beiden Hauptverschlüsselungsmethoden von WPA2 haben einige wichtige Unterschiede, die über die Verwendung unterschiedlicher Schlüssellängen hinausgehen. Schauen wir uns die beiden im Detail an:

TKIP

Laut Wikipedia wurde TKIP entwickelt, um den damals unsicheren WEP-Standard zu “ersetzen”, ohne Änderungen an der Hardware vornehmen zu müssen, die den Wired Equivalent Privacy (WEP)-Standard verwendete. Es verwendet die RC4-Verschlüsselung.

Network World erklärt, dass TKIP WEP tatsächlich nicht ersetzt, sondern eine “Hülle” darstellt. Leider ist es um die Fundamental